보안 소개

보안 이란?

보안이란?

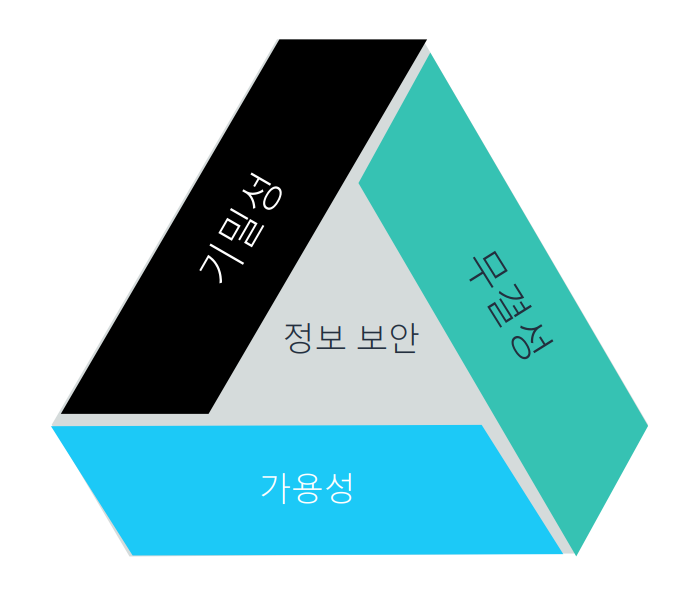

위 사진은 기밀성, 무결성 가용성(CIA) 삼각형입니다. 정보 보안을 평가할 때는 여기 있는 세 가지 중요한 관점을 고려해야 합니다.

- 기밀성 - 무단 액세스를 예방하기 위해 프라이빗 데이터가 보호되는가?

- 무결성 - 데이터가 조작되지 않고 정확하며 진본성을 유지하도록 조치가 구 현되어 있는가?

- 가용성 - 권한이 있는 사용자가 필요할 때 데이터에 액세스할 수 있는가?

보안이 중요한 이유

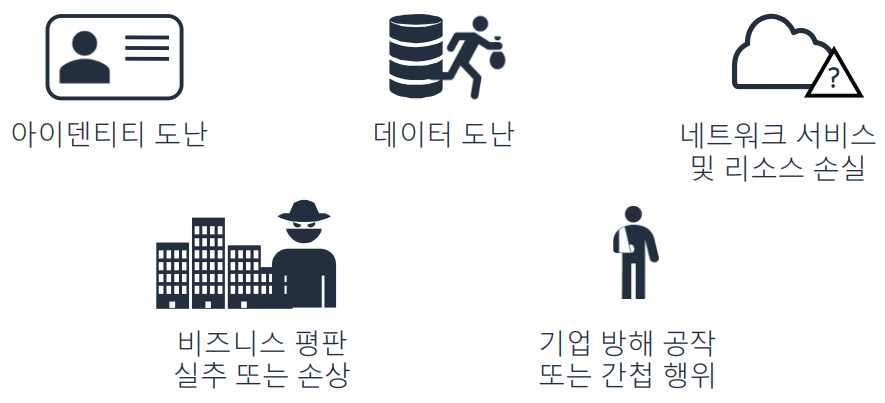

보안이 열악하면 직원과 조직이 다음과 같은 보안 위험에 노출됩니다.

-

아이덴티티 도난

다음과 같은 개인 식별 번호(PII)를 목표로 하는 이벤트입니 다.

- 이름

- 생일

- 암호

- 은행 계좌

- 신용카드 번호

-

데이터 도난

절도범이 기업의 기밀 데이터 또는 지적 재산(IP)을 훔칠 수 있 으며 데이터를 판매하려고 하거나 소유자에게 돌려주는 대신 배상금을 요구 할 수 있습니다.

-

네트워크 서비스 또는 리소스 손실

네트워크 서비스를 목표로 하는 이벤트 입니다. 이런 서비스가 중단되면 조직이 비즈니스를 수행할 수 없게 될 수 있 습니다.

-

기업 방해 공작 또는 간첩 활동

경쟁 기업에서 경쟁 우위를 점하기 위해 간 첩 활동을 수행할 수 있습니다. 불만을 품은 직원이 기업에 방해 공작을 하기 위해 기업 내부에서 이벤트를 시작할 수 있습니다.

-

비즈니스 평판 실추 또는 손상

이러한 이벤트는 잠재적으로 비즈니스 평판 실추로 이어질 수 있습니다. 기업이 서비스를 제공할 수 없게 되면 고객은 다 른 곳과 거래하게 될 수 있습니다. IP 도난은 기업이 시장 점유율을 획득하는 능력을 약화시킬 수 있습니다. 기업에서 고객 데이터를 도난당해서 고객이 아 이덴티티 도난의 위험에 처하게 할 수도 있습니다.

위협의 유형

적절한 보안 조치로 다음과 같은 위협을 완화할 수 있습니다.

-

맬웨어

컴퓨터 시스템을 방해하거나 손상을 입히거나 무단 액세스를 획득 하기 위해 설계된 소프트웨어. (Oxford 사전)

-

암호 이벤트(사전, 무차별 대입)

컴퓨터 시스템에 저장되거나 컴퓨터 시스템에서 전송된 데이 터에서 암호를 복구하는 프로세스

-

분산 서비스 거부(DDoS)

하나의 시스템에 침입하기 위해 침입을 받은 여러 개의 시스템이 사용됨

-

중간자 공격(MITM)

서로 직접 통신하고 있다고 믿는 두 주체 사이의 통신을 외부 주체가 비밀스럽게 중계함

-

피싱

외부 주체가 암호 또는 신용카드 번호와 같은 개인 정보를 얻기 위해 합법적인 기업 행세를 하는 이메일 메시지를 전송함

-

소셜 엔지니어링

보안 세부 정보에 대한 액세스를 얻어 시스템에 침입하기 위해 사람과의 교류를 이용하여 사람을 조종하는 이벤트

-

드라이브 바이

사이버 범죄자가 보안되지 않은 웹 사이트를 사용하여 악성 코드를 심고 사용자의 컴퓨터에 자동으로 다운로드되도록 함

보안 전략

보안의 유형

- 시스템 보안

- 인프라 보안

- 액세스 관리

- 아이덴티티 관리

- 데이터 보안

- 소프트웨어 보안

- 물리적 보안

전략

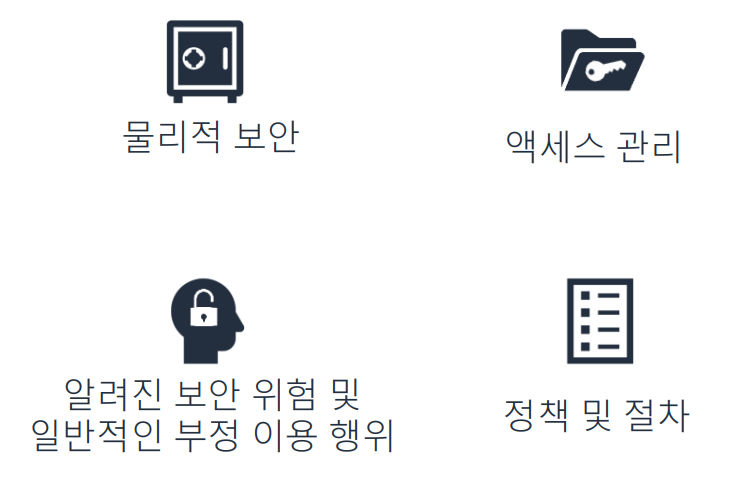

적절히 예방 조치를 취하면 보안 문제가 발생할 확률이 줄어들고, 문제가 발견 되었을 때 미치는 영향 또한 줄어듭니다. 사용할 수 있는 도구는 다음과 같습니 다.

-

물리적 보안

물리적 액세스는 더 광범위하고 의도하지 않은 액세스로 이어 집니다. 먼저 리소스에 대한 물리적 액세스를 제어하십시오. (이 내용은 이 과 정에서 다루는 범위를 벗어납니다.)

-

액세스 관리

리소스에 대한 액세스를 제어하십시오. 액세스를 더 많이 제어 할수록 환경이 더 안전해집니다. 액세스할 수 있는 사람을 제어하고 사용자가 본인이 맞는지 신원을 확인하는 등의 제어 조치를 고려해 보십시오.

-

알려진 보안 위험 및 일반적인 부정 이용 행위

패치가 출시되고 난 후 가능 한 한 빨리 취약성을 패치함으로써 영향의 범위를 줄이십시오. 패치가 가능하 지 않다면 다른 보안 조치를 구현합니다.

-

정책 및 절차

모든 보안 전략을 설정하고 관리하는 방법, 보안 이벤트가 발 생했을 때 처리하는 방법 등을 설명하십시오.

보안 제어

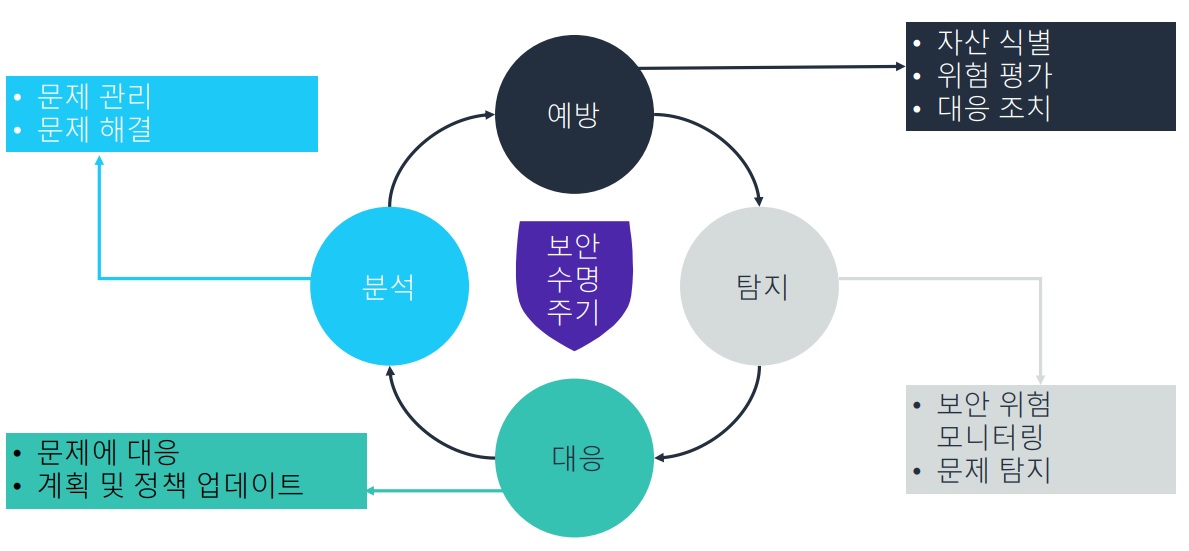

보안 제어는 예방, 탐지, 교정의 세 가지 유형으로 정의됩니다. 각각 보안 수명 주 기의 세 단계와 연결됩니다. 제어 유형마다 물리적, 기술적, 관리적 보안 조치를 구현함으로써 정보의 기밀성, 무결성, 가용성(CIA)을 보장할 수 있습니다.

보안 제어 조정

여러 자산을 보호해야 하는 경우 같은 유형의 보안 제어를 사용하지 않을 수 있 지만 여전히 같은 보안 수준을 구현해야 합니다.

해킹이란?

위협 요인 및 대상

- 물리적

- 기술적

- 소셜

보안 수명 주기

보안 수명 주기

규정 준수

규정 준수

- 보안 제어 조치는 규정으로 요구되는 경우가 많습니다.

- 규정

- 국가

- 업계

- 계약

- SLA: 서비스 수준에 관한 계약

- PLA: 프로젝트 노동 계약

- 규정

- 지역, 관할 구역, 문화 사이에서 갈등을 피해야 합니다

사이버 보안 표준

- IT의 표준은 계속해서 변화합니다. 하나의 표준만을 모든 환경에 적용하거나 미래에 대비하는 데 활용 할 수 없습니다.

- 표준 개발에 중점을 두는 조직

- NIST

- ENISA

- ETSI

- ISO

- IETF

- IEEE

- COSO

규정 준수

- 외부 당국: –

- 정부 또는 법률. 규정 준수 필수

- 공개 표준. 규정 준수 참여가 요구됨

- 모범 실무. 선택적 규정 준수

- 규정 미준수 시 결과가 따름: –

- 정부 또는 법률. 민사, 형사상 또는 재정적 처벌

- 공개 표준. 재정적 처벌 또는 참여가 거부됨

- 모범 실무. 고객, 파트너 또는 수익 손실

- 규정 준수를 입증하기 위해 적절히 보고해야 합니다.

결제 카드 산업(PCI) 보안 표준

- PCI는 보안 환경을 유지 관리하기 위해 규제되는 요구 사항의 집합입니다.

- 요구 사항은 데이터 보안의 다양한 측면에 초점을 둡니다.

- 결제 카드 데이터 처리에 관여하는 모든 엔터티가 PCI 보안 표준을 준수해야 합니다.

- PCI 보안 표준 위원회에서 보안 평가 절차도 제공합니다.

규정 준수 표준: 유럽 연합

General Data Protection Regulation(GDPR)은 유럽 연합(EU) 시민에게 데이터 개인 정보 보호와 보안에 대한 더 향상된 통제권을 부여하기 위한 규정의 집합입니다. GDPR은 EU 시민 보호와 규정 준수를 위한 책임 원칙에 관해 포괄적인 접근 방법을 제공합니다.

미국: HIPAA

- 996년 발효된 미국 Health Insurance Portability and Accountability Act(HIPAA)

- 의료 정보 처리 방법을 현대화함

- 개인 식별 정보를 보호하는 방법을 규정함

- 의료 보험 적용 범위의 한계를 다룸

- 법률을 명시하는 다섯 개의 표제로 구성됨

- 예: 의료 종사자는 환자의 가족에게 유선상으로 환자의 신원을 공개하지 않음

규정 준수 표준: 러시아

개인 데이터에 관한 러시아 연방법:

- 개인의 동의가 필요함

- 개인 데이터 주체는 이전에 동의한 사항을 철회할 수 있음

- 개인 데이터를 러시아 연방 외부로 전송하려면 대상 국가의 적절한 보호 조치가 필요함

규정 준수 표준: 중국

중화인민공화국의 사이버 보안법:

- 특정 데이터를 중국에 저장하도록 요구함

- 중국 당국이 기업의 네트워크 운영에 무작위 검사를 수행하도록 허용함

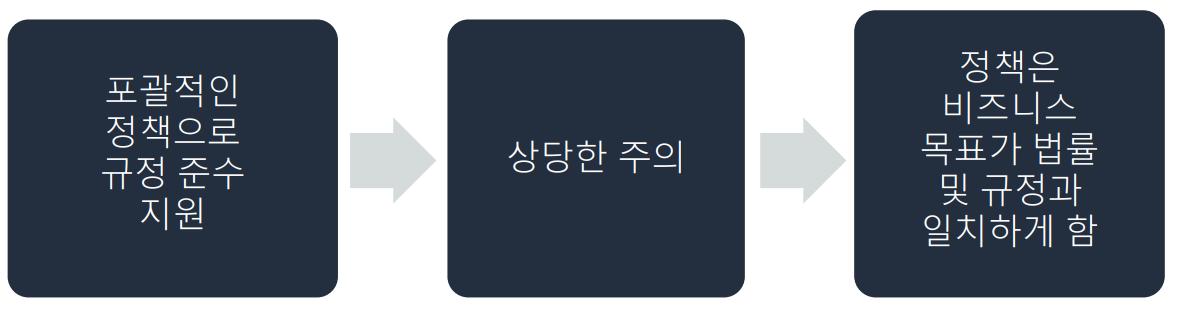

규정 준수 및 기업 정책

핵심 사항

- 정보 보안을 다룰 때는 기밀성, 무결성, 가용성의 관점 에서 생각합니다.

- 보안 문제의 일반적인 유형에는 맬웨어, 피싱, 소셜 엔 지니어링 등이 있습니다.

- 훌륭한 보안 전략은 예방, 탐지, 대응, 분석이라는 보안 수명 주기의 단계를 구현하는 전략입니다.

- 훌륭한 보안 관행을 시행하기 위한 프레임워크를 제공 하기 위해 다양한 업계 보안 규정 준수 표준이 존재합 니다.

댓글남기기